Orange omówił w specjalnym raporcie bezpieczeństwo sieci 5G – na razie nic się nie zmieniło w porównaniu do sieci 4G

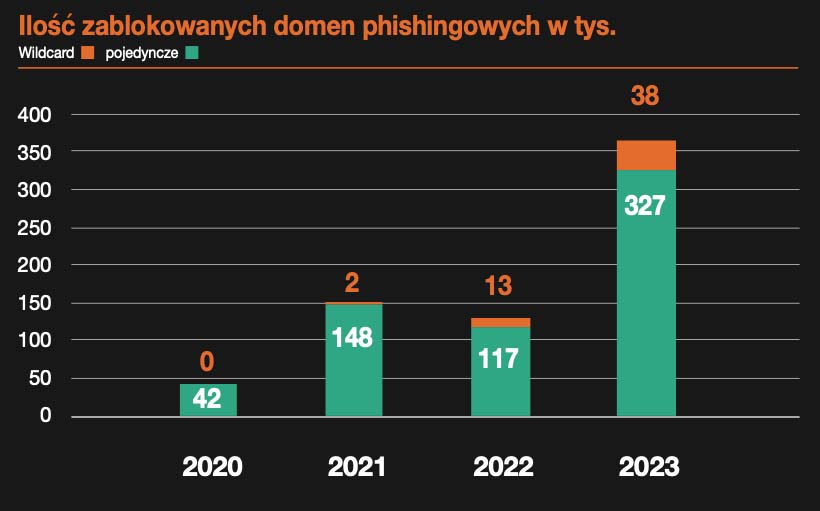

Orange pochwalił się, że jego CERT w zeszłym roku zablokował ponad 360 tysięcy fałszywych stron internetowych, zablokował w ubiegłym roku CERT Orange Polska. To niemal trzykrotnie więcej niż rok wcześniej. W linki prowadzące do stron stworzonych przez oszustów kliknęło około 5,5 mln internautów. Dzięki blokadzie CyberTarczy uniknęli jednak utraty danych i oszczędności.

Liderem na liście najpowszechniejszych zagrożeń pozostaje phishing ( 44%), na kolejnych miejscach utrzymują się ataki DDoS ( 18%) oraz złośliwe oprogramowanie (15%). Choć lista TOP3 nie zmieniła się znacząco na przestrzeni ostatnich kilku lat, zmienia się charakter tych zagrożeń.

W 2023 trzykrotnie wzrosła nie tylko łączna liczba blokad CyberTarczy, ale też liczba blokad typu „wildcard”, które na większą skalę pojawiły się w 2022 roku, a które dotyczą dużej liczby subdomen, tworzonych masowo na bazie jednej fałszywej domeny. W 2022 roku CyberTarcza wykonała 13 tysięcy takich blokad, a w 2023 38 tysięcy.

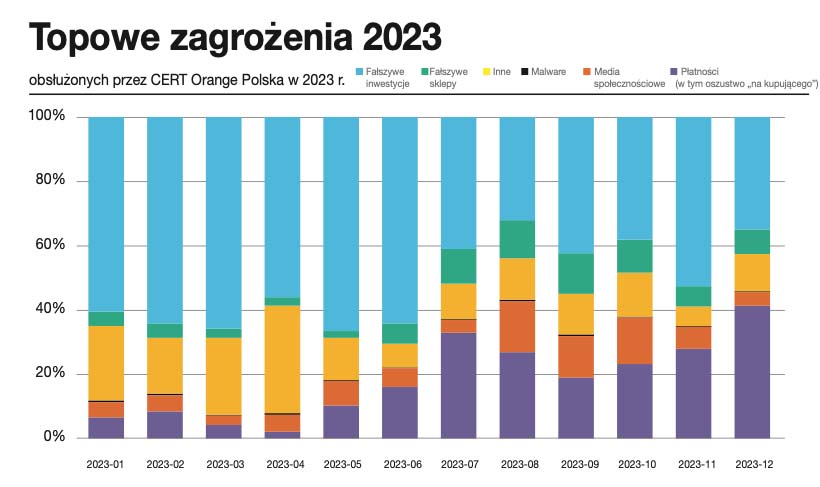

W 2023 roku internauci najczęściej klikali w fałszywe linki zachęcające do inwestycji, z kolei pod względem liczby blokowanych stron na pierwszym miejscu znalazły się wszelkiego rodzaju strony z płatnościami, w tym popularne oszustwo „na kupującego”.

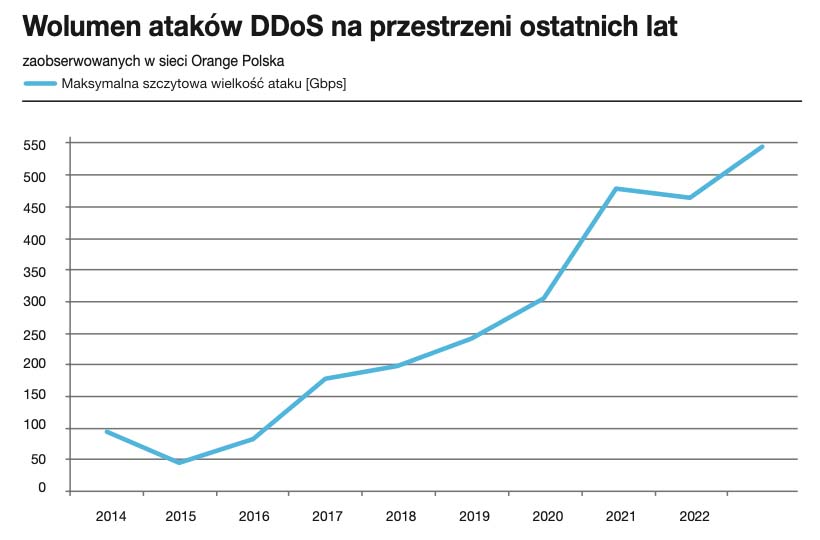

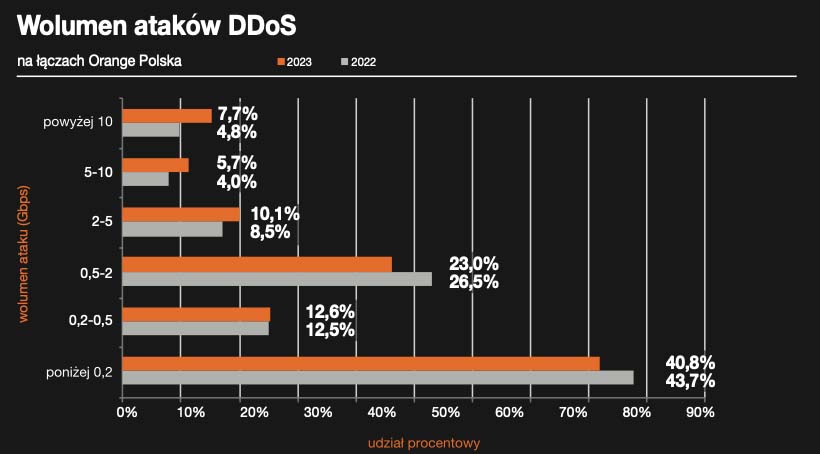

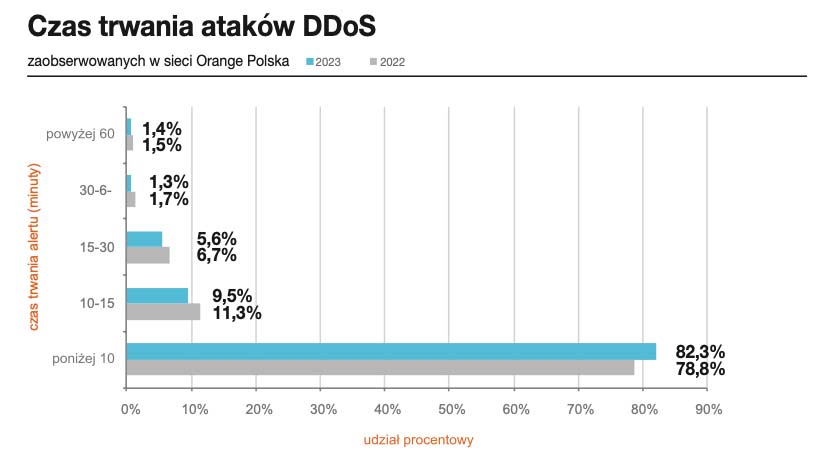

Rekord 2023 roku pod względem natężenia ataku DDoS padł w styczniu, kiedy odnotowano atak o sile niemal 544 Gb/s. Wg danych CERT Orange Polska, nadal utrzymuje się trend mocnych, ale krótkich ataków: podobnie jak w 2022 roku, zdecydowana większość z nich trwała poniżej 10 minut. Jednak w 2023 roku obserwowano także ataki złożone, wielowektorowe oraz długie. To tzw. Web DDoS Tsunami, które potrafią trwać wiele godzin lub nawet dni podczas wielokrotnych fal ataków czy ataki aplikacyjne na usługę DNS tzw. DNS Water Torture, które osiągały między 50 a 300 tys. zapytań na sekundę.

Jeśli chodzi o rodzaje złośliwego oprogramowania, to najistotniejszy przyrost w roku 2023 dotyczył oprogramowania szpiegowskiego (spyware), wykradającego różne wrażliwe dane z urządzeń swoich ofiar, by następnie wprowadzić je na rynek cyberprzestępców. W porównaniu do roku poprzedniego odnotowano wzrost o blisko 40%. Tu swoją wiodącą rolę zaznaczył Agent Tesla, który był dominujący w mejlach phishingowych do polskich internautów.

Orange sam boryka się z atakami na swoją infrastrukturę sieci mobilnej i stacjonarnej. Cele ataków nie są jasne, ale według nieoficjalnych informacji są to testy odporności infrastruktury i przygotowania do otwartego konfiktu w cyberprzestrzni. Większość grup prowadzących poważniejsze działania wywodzi się z Rosji.

Bezpieczeństwo sieci 5G

Orange w swoim raporcie omówił także różnice w zakresie cyberbezpieczeństwa pomiędzy sieciami 5G w wersji NSA i SA.

W przypadku architektury 5G Non-Standalone (NSA) sieć radiowa 5G współpracuje ze starą siecią rdzeniową 4G, więc poziom bezpieczeństwa nie zmieni się. Zmiany umożliwi dopiero wdrożenie nowej sieci rdzeniowej 5G, czyli architektura 5G Standalone (SA).

Z punktu widzenia bezpieczeństwa najistotniejszą nowością w 5G SA jest Security Edge Protection Proxy (SEPP), który poza możliwością blokowania niebezpiecznej komunikacji (funkcjonalność firewall) zapewnia również szyfrowanie i uwierzytelnianie za pomocą certyfikatów ruchu roamingowego pomiędzy siecią macierzystą a siecią wizytowaną. Uniemożliwia to podszycie się pod jedną ze stron komunikacji, jak też podsłuchanie czy nieuprawnioną modyfikację komunikatów na całej ich drodze często przez wielu carrierów i wiele krajów. Certyfikaty do uwierzytelnienia i szyfrowania komunikacji stosowane są również pomiędzy elementami sieci wewnętrznej operatora.

Nowością 5G SA jest możliwość zabezpieczenia integralności danych użytkownika na interfejsie radiowym (w poprzednich generacjach możliwe było to tylko dla danych sterujących/kontrolnych) oraz dodatkowy zaszyfrowany identyfikator użytkownika Subscription Concealed Identifier (SUCI). SUCI przesyłany na interfejsie radiowym zamiast IMSI oraz częstsza zmiana tymczasowego identyfikatora GUTI (Globally Unique Temporary Identifier) zwiększa prywatność oraz anonimowość użytkowników i utrudnia ich śledzenie (tracking).

Kolejną nowością jest Network Exposure Function (NEF) zdefiniowany po to, aby udostępniać w bezpieczny sposób zasoby i dane sieci 5G dla aplikacji 3rd party.

Z kolei wprowadzone w 5G SA segmentowanie sieci pozwala odseparować od siebie grupy użytkowników o różnych wymaganiach. Na przykład wydzielona podsieć dla urządzeń IoT, których będzie bardzo dużo, które często są słabo zabezpieczone, łatwo mogą zostać przejęte i stać się częścią botnetu pomoże uniknąć niepożądanego ich wpływu na innych użytkowników.Biorąc pod uwagę opisane powyżej funkcjonalności można stwierdzić, że będzie bezpieczniej. Sytuacja jest jednak bardziej złożona.

Po pierwsze funkcjonalności bezpieczeństwa pojawiające się z 5G są opcjonalne – wdrożenie ich wymaga dodatkowej pracy i nie zawsze jest proste.

Na przykład większość wdrożonych obecnie na świecie sieci 5G SA nie ma włączonego szyfrowania komunikacji za pomocą certyfikatów. Spowodowane jest to brakiem gotowości części oprogramowania oferowanego przez dostawców sprzętu 5G do obsługi automatycznego zarządzania certyfikatami czy też odszyfrowania zaszyfrowanej komunikacji na potrzeby troubleshootingu.

Poza tym bezpieczeństwo sieci to temat znacznie szerszy niż te funkcjonalności a poszczególne sieci różnią się od siebie pod wieloma względami. Mają np. różnych dostawców. W oprogramowaniu dostarczonym przez dostawcę mogą kryć się podatności bezpieczeństwa, które jeden operator może wykryć i zmitygować a inny niekoniecznie. Sieci są różnie zaprojektowane i ich architektura może w różny sposób utrudnić atakującemu – który zdobył dostęp do elementu na brzegu sieci, przedostanie się w głąb sieci do bardziej krytycznych elementów, gdzie może wyrządzić więcej szkód. Warto wziąć też pod uwagę fakt, że wprowadzenie technologii 5G nie zawsze oznacza rezygnację ze starszych technologii co w szczególności przy niewystarczającej izolacji sieci powoduje, że podatności bezpieczeństwa starszych technologii są nadal aktualne a technologia 5G wnosi dodatkowe wektory ataku.

Wyeliminowanie wszystkich podatności może w praktyce okazać się niemożliwe i dlatego bardzo istotne jest monitorowanie bezpieczeństwa sieci i natychmiastowe podejmowanie działań w przypadku wykrycia incydentu bezpieczeństwa.

Pełna treść raportu Orange jest dostępna tutaj