Zespół CSIRT polskiego Ministerstwa Obrony Narodowej opublikował swoją własną analizę ostatniego cyberataku na serwisy ukraińskiego rządu.

W nocy z dnia 13 na 14 stycznia 2022 r. doszło do kompromitacji (defacement) wielu ukraińskich serwisów rządowych. W wyniku ataku został również odcięty dostęp do platformy Diia, która jest odpowiednikiem polskiej aplikacji mObywatel. Wektorem wejściowym umożliwiającym atakującemu przejęcie kontroli nad ww. zasobami była podatność aplikacji October CMS, służącej do zarządzania zawartością serwisów.

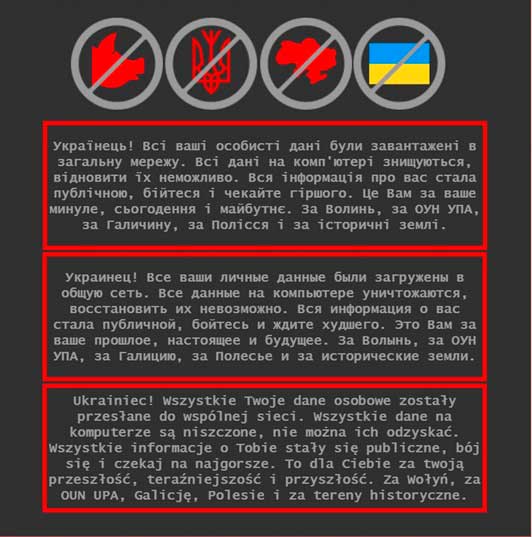

Treść defacementu została zamieszczona jednocześnie w języku ukraińskim, rosyjskim oraz polskim. W treści spreparowanej wiadomości wykorzystany został wątek rzezi wołyńskiej oraz historycznych, kontrowersyjnych kwestii, które mogą wpływać negatywnie na stosunki pomiędzy Polską a Ukrainą.

Analizy, których pierwsze wyniki ukazały się 15.01.2022 r. wykazały, że kompromitacja stron WWW miała również na celu odwrócenie uwagi od działań polegających na wykorzystaniu przez adwersarza złośliwego oprogramowania, którego celem była destrukcja danych znajdujących się na zainfekowanym urządzeniu. Dokładna skala zniszczeń nie jest na chwilę obecną znana, natomiast z pozyskanych informacji wynika, że te same próbki złośliwego oprogramowania zostały wykryte również w wielu organizacjach rządowych, organizacjach non-profit oraz sieciach firm prywatnych na Ukrainie.

Według ukraińskiej Państwowej Służby ds. Komunikacji Specjalnej i Ochrony Informacji, w dniu z 13 na 14 stycznia 2022 r. atakowanych było blisko 70 ukraińskich stron internetowych (krajowych i międzynarodowych). W wyniku tych ataków skompromitowane zostały liczne witryny internetowe w domenie gov.ua (stan na 14 stycznia 2022 r.):

- Portal usług rządowych "Diia" - diia.gov.ua (nieosiągalna),

- Gabinet Ministrów - kmu.gov.ua (nieosiągalna),

- Ministerstwo Spraw Zagranicznych - mfa.gov.ua (defacement, nieosiągalna),

- Państwowa Służba Ratownicza - dsns.gov.ua (nieosiągalna),

- Ministerstwo Edukacji i Nauki - mon.gov.ua (nieosiągalna),

- Ministerstwo Młodzieży i Sportu - sport.gov.ua (nieosiągalna),

- Ministerstwo Energetyki - mpe.kmu.gov.ua (nieosiągalna),

- Ministerstwo Polityki Agrarnej - minagro.gov.ua (nieosiągalna),

- Ministerstwo Spraw Weteranów - mva.gov.ua (nieosiągalna),

- Ministerstwo Ochrony Środowiska i Zasobów Naturalnych - mepr.gov.ua (nieosiągalna),

- Służba Skarbu Państwa - treasury.gov.ua (nieosiągalna);

Pozostałe witryny prawdopodobnie dotknięte tym atakiem (status nieznany):

- Państwowy Rejestr Orzeczeń Sądowych - reyestr.court.gov.ua

- Ministerstwo Rozwoju Terytoriów i Wspólnot - minregion.gov.ua

- Państwowej Służby Komunikacji Specjalnej i Ochrony Informacji - new.cip.gov.ua,

- Sąd Najwyższy Ukrainy - supreme.court.gov.ua,

- Wysoki Sąd Antykorupcyjny Ukrainy - hcac.court.gov.ua,

- oficjalny portal "System sądowy" - court.gov.ua,

- Narodowa Agencja Służby Cywilnej - nads.gov.ua,

- Państwowy Inspektorat Nadzoru Jądrowego - snriu.gov.ua,

- władze lokalne Równego - rv.gov.ua,

- władze lokalne Zakarpacia - carpathia.gov.ua,

- władze lokalne Doniecka - dn.gov.ua,

- Państwowa Agencja Zasobów Leśnych - forest.gov.ua,

- Ministerstwo Przemysłu Strategicznego - mspu.gov.ua,

- władze lokalne Mukaczewa - mukachevo-rada.gov.ua,

- Fundusz Ochrony Socjalnej Osób Niepełnosprawnych - ispf.gov.ua,

- Przedsiębiorstwo Komunalne "KyivTeploEnergo" - teplo.org.ua,

- Komitet Antymonopolowy Ukrainy - amcu.gov.ua,

- Narodowy Komitet Sportu Osób Niepełnosprawnych - paralympic.org.ua,

- Państwowa Służba Transportu Morskiego i Rzecznego - marad.gov.ua,

- władze lokalne Dnipro - adm.dp.gov.ua,

- Ukraińskie Państwowe Centrum Częstotliwości Radiowych - ucrf.gov.ua.

Ukraiński CERT w dniu 14 stycznia 2022 r. wydał oświadczenie[1], w którym opisuje, że po wstępnej analizie ustalono, iż prawdopodobnym wektorem ataku była podatność platformy October CMS służącej do zarządzania zawartością stron internetowych (CVE-2021-32648). October CMS to platforma CMS oparta na frameworku Laravel PHP. W podatnych wersjach pakietu october/system atakujący może zażądać zresetowania hasła do konta, a następnie uzyskać do niego dostęp za pomocą specjalnie spreparowanego żądania. Błąd został naprawiony w wersji Build 472 i v1.1.5.

Na skompromitowanych witrynach, na których doszło do podmiany zawartości strony, opublikowany został plik graficzny (index.jpeg) zawierający treść napisaną w języku ukraińskim, rosyjskim i polskim:

W metadanych powyższego pliku graficznego znajdowały się następujące koordynaty:

Szerokość geograficzna: 52° 12’ 31.1’’ N,

Długość geograficzna: 21° 0’ 33.9’’ E,

Pozycja GPS: 52.208630, 21.009427.

Powyższe dane geograficzne wskazują na parking Szkoły Głównej Handlowej w Warszawie. Należy jednak pamiętać, iż omawiany plik graficzny, który pojawił się na skompromitowanych stronach nie jest zdjęciem, więc powyższe dane geograficzne prawdopodobnie zostały dodane ręcznie.

15 stycznia 2022 r. Microsoft opublikował raport, w którym opisuje, że Microsoft Threat Intelligence Center (MSTIC) zidentyfikował operację polegającą na wykorzystaniu przez adwersarza (DEV-0586) złośliwego oprogramowania, którego celem była destrukcja danych znajdujących się na zainfekowanym urządzeniu. Raport wskazuje, że użycie złośliwego oprogramowania związane jest z szerokiej skali kampanią wymierzoną w ukraińskie podmioty rządowe oraz firmy z sektora IT, które zajmują się utrzymywaniem ukraińskich stron rządowych. Opisywane w raporcie złośliwe oprogramowanie po raz pierwszy pojawiło się na systemach ofiar z Ukrainy w dniu 13 stycznia 20022 roku. MSTIC ocenia, że złośliwe oprogramowanie (które zostało zaprojektowane tak, aby wyglądać na ransomware), w rzeczywistości nie posiada mechanizmu odzyskiwania danych. Zostało więc utworzone w celach destrukcyjnych (wiper), których efektem jest uniemożliwienie działania urządzeń docelowych.

Na chwilę obecną dokładna atrybucja nie jest znana, jednakże według Zastępcy Sekretarza Rady Bezpieczeństwa Narodowego i Obrony Ukrainy (Serhij Demediuk) za atak może być odpowiedzialna grupa UNC1151, a złośliwe oprogramowanie wykorzystane do niszczenia danych przypomina swoją charakterystyką narzędzia wykorzystywane przez grupę APT29, powiązaną z rosyjską SVR.

Na szczególną uwagę zasługuje fakt spreparowania przez atakującego metadanych w pliku graficznym wykorzystanym do defacementu. Lokalizacja kryjąca się pod podanymi współrzędnymi wskazuje na obszar Szkoły Głównej Handlowej. CSIRT MON podejrzewa, że prawdziwą intencją adwersarza było wykorzystanie geolokalizacji Sztabu Generalnego Wojska Polskiego, aby naprowadzić potencjalnych analityków i opinię publiczną na fałszywy, kontrowersyjny trop.